Cyberangriffe durch Ke3chang: Wie Sie Ihr Unternehmen schützen können

In der jüngsten Mitteilung des Bundesamtes für Verfassungsschutz wird dringend vor Cyberangriffen durch die Cyberspionagegruppierung Ke3chang gewarnt. Neueste Berichte zeigen, dass diese Gruppierung verstärkt auf Wirtschaftsunternehmen und Regierungseinrichtungen abzielt. In diesem Artikel erläutern wir das Vorgehen von Ke3chang und bieten wertvolle Tipps, um Ihr Unternehmen zu schützen.

Ke3chang: Wer sind sie und was wollen sie?

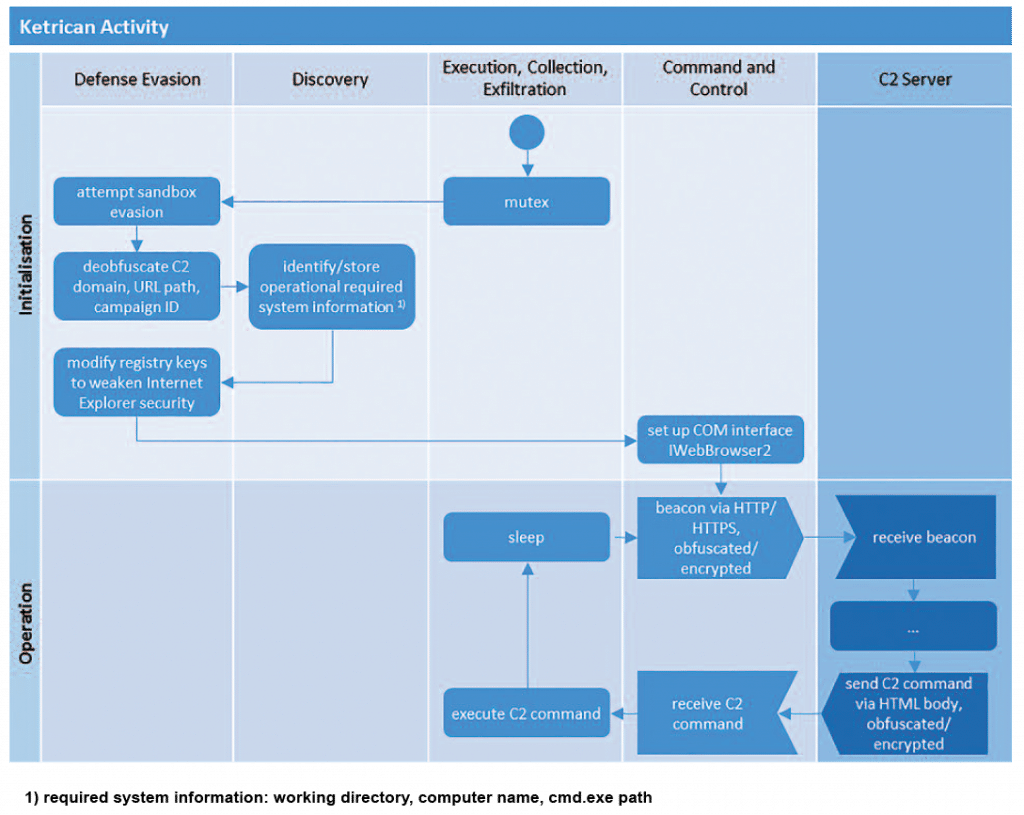

Erstmals in 2010 aktive Ke3chang hat sich sowohl auf politische als auch auf wirtschaftliche Ziele konzentriert. Das Bundesamt für Verfassungsschutz sieht hinter den Angriffen eine langanhaltende und vielfältige Cyberspionagekampagne in Europa. Derzeit nutzt Ke3chang die Malware Ketrican, um in IT-Systeme einzudringen.

Die Vorgehensweise von Ke3chang

Im Laufe der Jahre haben Experten die Methoden von Ke3chang genau unter die Lupe genommen. Einige der wichtigsten Merkmale ihres Vorgehens sind:

- Kommunikation über das HTTP-Protokoll

- Regelmäßige Muster in den Kommunikationsabständen

- Exploits des Internet Explorers durch gezielte Registry-Modifikationen

- Häufige Nutzung von cmd.exe zur Befehlsausführung

- Begrenzte Anzahl infizierter Computer

- Einsatz von gängigen und OpenSource-Tools wie RAR und Mimikatz

Funktionsweise der Malware Ketrican

Ketrican überträgt Befehle, die zwischen Schlüsselwörtern auf Webseiten versteckt sind, an den kompromittierten Client. Beispiele dafür sind „goodbad“, „whitepurple“ und „nicesay“. Aktuell gibt es noch keine klar erkennbare Muster für diese Schlüsselwörter. Ketrican-Befehle sind typischerweise verschlüsselt (AES128 oder XOR). Interessanterweise implementiert die Malware selbst keine Persistenz im betroffenen System, weshalb angenommen wird, dass andere Mechanismen diese Rolle übernehmen.

Ist Ihr System von Ke3chang betroffen?

Unternehmen und Organisationen sollten dringend ihre Netzwerk-Hosts überprüfen. Hierzu bietet das Bundesamt für Verfassungsschutz spezielle Detektionsregeln an: BfV Cyber-Brief 01/20. Falls Sie vollständige Sicherheit wünschen, bieten wir in Zusammenarbeit mit unserem Partner Infraforce Penetrationstests an. Hierbei wird Ihre IT-Infrastruktur aus der Perspektive eines Hackers analysiert, so dass mögliche Schwachstellen identifiziert werden.

Interessiert an einer kostenlosen Testphase? Schützen Sie Ihr Unternehmen vor Cyberangriffen durch Ke3chang.